Table of Contents

ToggleIntroduction aux menaces persistantes avancées (APT)

À mesure que le paysage numérique évolue, les menaces qui pèsent sur lui évoluent également. Les attaques APT (Advanced Persistent Threat) sont devenues une préoccupation majeure pour les organisations de toutes tailles et de tous secteurs. Contrairement aux cyberattaques traditionnelles, les APT sont furtives, hautement ciblées et persistantes, visant à infiltrer les réseaux et les systèmes pour obtenir un accès non autorisé ou extraire des informations sensibles sur une période prolongée.

Cet article plonge dans le monde des APT et donne un aperçu de leurs caractéristiques, tactiques et objectifs. En outre, il décrit les stratégies essentielles et les meilleures pratiques pour prévenir et détecter les attaques APT, permettant ainsi aux organisations de renforcer leurs défenses de cybersécurité et de protéger leurs précieux actifs.

1. Généralités sur les menaces persistantes avancées (APT)

Définition de l’APT

Les attaquants APT incarnent la patience et la persévérance dans le monde de la cybersécurité .

La menace persistante avancée (APT) fait référence à une forme de cyberattaque prolongée et furtive dans laquelle les attaquants obtiennent un accès non autorisé à un réseau et restent indétectables pendant une période prolongée.

Caractéristiques et objectifs de l’APT

Considérez les attaquants APT comme les James Bonds du cyberespace. Ils sont hautement qualifiés, patients et persévérants, et ils visent des données précieuses et la propriété intellectuelle. Contrairement à d’autres attaquants qui pourraient tenter une attaque rapide, les attaquants APT visent à maintenir une présence à long terme dans le réseau compromis pour extraire discrètement des informations précieuses.

Les étapes d’une APT sont généralement :

- une compromission initiale ;

- une propagation latérale, souvent jusqu’à atteindre les composants les plus

- privilégiés ;

- la mise en place de la rémanence ;

- la mise en place des canaux de contrôle depuis l’extérieur et les vecteurs d’exfiltration de données.

2. Comprendre les tactiques, techniques et procédures (TTP) des APT

TTP courants utilisés par les attaquants APT

Tout comme un espion disposant d’un arsenal de gadgets, les attaquants APT disposent de diverses tactiques, techniques et procédures dans leur boîte à outils. Ils peuvent utiliser des e-mails de spear phishing (escroquerie), de l’ingénierie sociale ou même exploiter des vulnérabilités logicielles pour prendre pied dans un réseau.

Une fois à l’intérieur, ils emploieront des techniques telles que le mouvement latéral et l’élévation des privilèges pour maintenir leur persévérance et explorer davantage.

Études de cas d’attaques APT notables

Vous vous souvenez quand quelqu’un a piraté votre plateforme de médias sociaux préférée ? Ce n’était probablement pas une attaque APT.

Les attaques APT ciblent souvent les agences gouvernementales, les infrastructures critiques et les grandes entreprises. Des exemples notables incluent la violation de l’Office of Personnel Management (OPM) aux États-Unis (avril 2014), où des millions de documents sensibles ont été compromis, et le ver Stuxnet qui a perturbé le programme nucléaire iranien en 2010.

3. Stratégies essentielles pour prévenir les attaques APT

Mettre en œuvre une approche de défense en profondeur

Imaginez protéger votre maison en disposant de plusieurs niveaux de sécurité, comme un fossé rempli de requins. Eh bien, une approche de défense en profondeur fonctionne de la même manière. Cela implique la mise en œuvre de plusieurs couches de contrôles de sécurité, tels que des pare-feu, des systèmes de détection d’intrusion et des contrôles d’accès robustes, pour créer une formidable barrière contre les attaques APT.

Sécuriser les périmètres externes

Tout comme garder la porte d’entrée verrouillée, il est crucial de sécuriser les périmètres extérieurs. Cela implique de configurer correctement les pare-feu, d’utiliser des systèmes de prévention des intrusions et de mettre régulièrement à jour et de corriger les logiciels. De plus, la réalisation régulière d’audits de sécurité et d’évaluations de vulnérabilité peut vous aider à identifier et à remédier à toute faiblesse potentielle de votre défense.

Utiliser l’authentification à deux facteurs

Vous savez comment certains agents secrets utilisent une empreinte digitale et un scan rétinien pour accéder à leurs fichiers top-secrets ? Eh bien, vous pouvez devenir un agent de cybersécurité en mettant en œuvre une authentification à deux facteurs. Cela ajoute une couche de sécurité supplémentaire en obligeant les utilisateurs à fournir non seulement un mot de passe mais également un code unique généré par un appareil secondaire, tel qu’un smartphone ou un jeton matériel.

4. Mise en œuvre de mesures robustes de sécurité des points de terminaison

Plateformes de protection des points terminaux

Soyons réalistes, la force de votre réseau dépend de son maillon le plus faible. C’est là qu’interviennent les plateformes de protection des points terminaux. Les solutions dans ce domaine assurent une surveillance, une détection des menaces et une prévention en temps réel sur les appareils individuels. Ils peuvent détecter les activités malveillantes, bloquer les fichiers suspects et mettre en quarantaine les points terminaux infectés pour empêcher les attaques APT de se propager davantage.

Gestion régulière des correctifs

Vous vous souvenez de cette notification ennuyeuse vous demandant de mettre à jour votre logiciel ? Eh bien, ne l’ignorez pas ! L’application régulière de correctifs et de mises à jour est cruciale pour protéger vos systèmes contre les vulnérabilités connues exploitées par les attaquants APT. En gardant votre logiciel à jour, vous fermez la porte à de nombreux vecteurs d’attaque potentiels.

Liste blanche des applications et sandboxing

Considérez la liste blanche des applications comme un videur dans un club qui ne laisse entrer que des gens sympas et dignes de confiance. Il permet uniquement aux applications autorisées de s’exécuter sur votre réseau, réduisant ainsi le risque d’exécution de logiciels malveillants. D’un autre côté, le sandboxing fournit un environnement sûr et isolé dans lequel les fichiers potentiellement suspects peuvent être testés sans constituer une menace pour le reste du réseau.

En mettant en œuvre ces stratégies et en restant vigilant, vous pouvez renforcer vos défenses contre les attaques APT et tenir ces cyber-espions à distance.

Restez en sécurité et n’oubliez pas que vous n’avez pas besoin de smoking pour protéger votre réseau !

5. Construire une infrastructure réseau résiliente

La création d’une infrastructure réseau solide est essentielle pour prévenir et détecter les menaces persistantes avancées (APT).

Voici quelques stratégies clés à considérer :

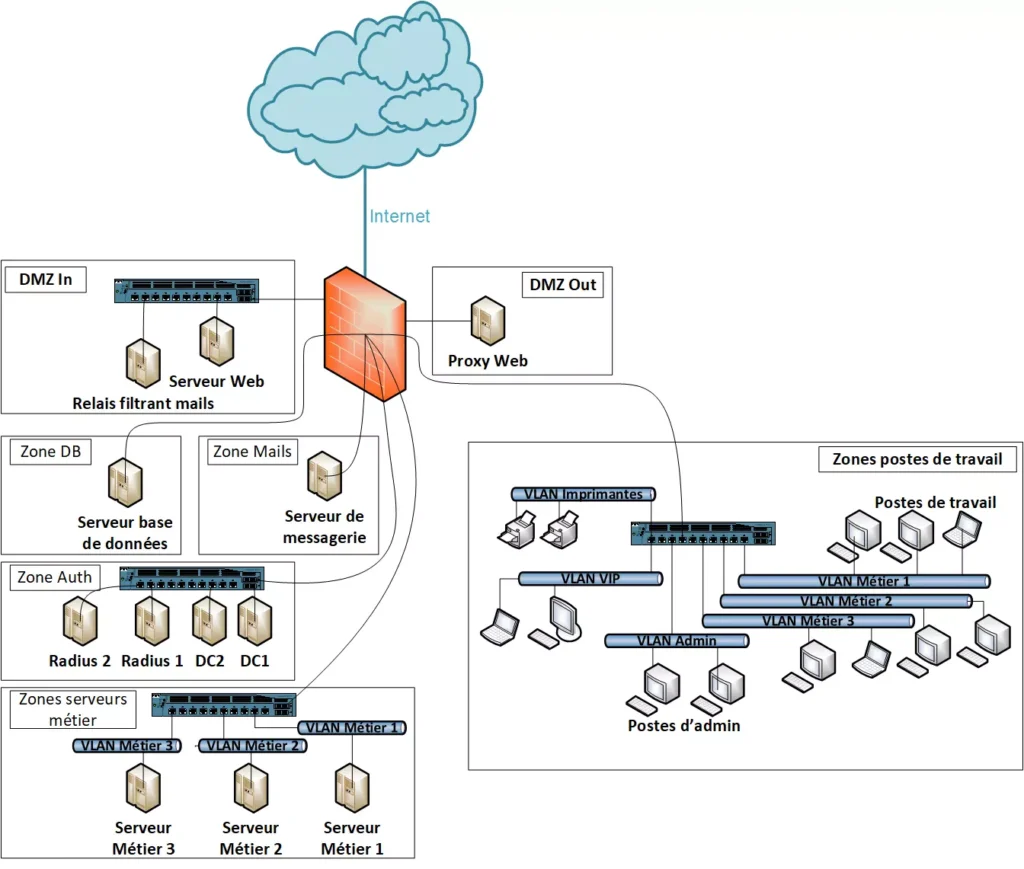

Segmentation du réseau

Un moyen efficace de protéger votre réseau consiste à mettre en œuvre une segmentation du réseau. Cela implique de diviser votre réseau en segments ou zones plus petits, chacun avec ses propres contrôles de sécurité. En isolant différentes parties de votre réseau, vous limitez l’impact potentiel d’une faille de sécurité et compliquez les déplacements latéraux des attaquants.

Mise en œuvre de systèmes de détection et de prévention des intrusions (IDPS)

Le déploiement de solutions IDPS peut aider à identifier et prévenir les activités suspectes au sein de votre réseau. Ces systèmes surveillent le trafic réseau en temps réel, détectant tout signe d’accès non autorisé, de malware ou d’activités APT potentielles. Ils fournissent des alertes et peuvent prendre des mesures automatisées pour bloquer ou atténuer les menaces, offrant ainsi une couche de défense supplémentaire.

Configuration sécurisée des périphériques réseau

Il est important de garantir que vos périphériques réseau sont configurés en toute sécurité. Cela implique la mise en œuvre de contrôles d’accès stricts, la mise à jour du micrologiciel, la désactivation des services inutiles et la modification des mots de passe par défaut. En suivant ces bonnes pratiques, vous minimisez le risque que des attaquants exploitent les vulnérabilités de votre infrastructure réseau.

6. Renforcement de la sensibilisation et de la formation des utilisateurs

Les humains constituent souvent le maillon faible de la cybersécurité . Il est donc important de créer une culture soucieuse de la sécurité et de proposer une formation régulière à vos utilisateurs. Voici quelques étapes à suivre :

Créer une culture soucieuse de la sécurité

Promouvoir une culture où la sécurité est une priorité en sensibilisant et en favorisant le sens des responsabilités des employés. Encouragez-les à signaler les activités suspectes et à respecter les politiques de sécurité. En créant un front uni contre les cybermenaces, vous réduisez considérablement le risque d’attaques APT réussies.

Programmes de formation de sensibilisation à la sécurité

Mettre en œuvre des programmes réguliers de formation de sensibilisation à la sécurité pour sensibiliser les employés aux diverses menaces de cybersécurité et aux meilleures pratiques. Abordez des sujets tels que l’hygiène des mots de passe, les attaques de phishing, l’ingénierie sociale et les habitudes de navigation sécurisées. Des sessions de formation engageantes et interactives peuvent aider les utilisateurs à comprendre leur rôle dans le maintien de la sécurité du réseau.

Exercices de sensibilisation et de simulation contre le phishing

Les attaques de phishing constituent un point d’entrée courant pour les APT. Menez des campagnes de sensibilisation au phishing et simulez des attaques de phishing pour évaluer dans quelle mesure les employés reconnaissent et réagissent à ces menaces. Cela vous permet d’identifier les domaines qui nécessitent une formation complémentaire et de renforcer l’importance d’être prudent avec les pièces jointes, les liens et les demandes d’informations sensibles.

7. Mécanismes efficaces de réponse et de détection des incidents

Une détection et une réponse rapides sont cruciales pour minimiser l’impact des APT. Pour améliorer vos capacités de réponse aux incidents, considérez les éléments suivants :

Élaborer un plan de réponse aux incidents

Créez un plan de réponse aux incidents détaillé qui décrit les mesures nécessaires à prendre en cas de faille de sécurité. Cela devrait inclure les rôles et responsabilités, les protocoles de communication et les procédures de préservation des preuves.

Testez et mettez à jour régulièrement le plan pour garantir son efficacité.

Implémentation de la gestion des informations et des événements de sécurité (SIEM)

Les solutions SIEM collectent et analysent des données provenant de diverses sources, permettant une détection et une réponse aux menaces en temps réel. En surveillant les journaux, le trafic réseau et les événements de sécurité, les systèmes SIEM peuvent identifier les comportements anormaux et alerter votre équipe de sécurité des activités APT potentielles.

Surveillance continue et analyse des journaux

Établissez des pratiques de surveillance continue pour détecter toute activité inhabituelle ou suspecte se produisant au sein de votre réseau. Analysez régulièrement les journaux et les données de trafic réseau, à la recherche d’indicateurs de compromission ou de signes d’activités APT. Cette approche proactive peut aider à identifier les menaces avant qu’elles ne causent des dommages importants.

8. Surveillance continue et intégration des renseignements sur les menaces

Pour garder une longueur d’avance sur l’évolution des APT, il est essentiel d’améliorer vos capacités de surveillance et de tirer parti des renseignements sur les menaces. Considérez les mesures suivantes :

Mise en œuvre de flux de renseignements sur les menaces en temps réel

Intégrez des flux de renseignements sur les menaces en temps réel dans votre infrastructure de sécurité pour recevoir des informations à jour sur les menaces émergentes et les techniques d’attaque. Cela vous permet d’ajuster vos défenses en conséquence et de prendre des mesures proactives pour prévenir les APT.

Effectuer régulièrement des évaluations de vulnérabilité et des tests d’intrusion

Effectuez régulièrement des évaluations de vulnérabilité et des tests d’intrusion pour identifier les faiblesses de votre infrastructure réseau. Cela vous aide à traiter les vulnérabilités de manière proactive avant qu’elles ne soient exploitées par les APT. Des tests réguliers vous permettent également d’évaluer l’efficacité de vos contrôles de sécurité.

Participation à des programmes de partage d’informations sur la cybersécurité

Rejoignez les programmes de partage d’informations sur la cybersécurité et collaborez avec d’autres organisations pour échanger des renseignements sur les menaces et les meilleures pratiques. En participant activement à ces initiatives, vous pouvez bénéficier de connaissances et d’informations partagées, améliorant ainsi votre capacité à prévenir et détecter les APT.

Conclusion aux menaces persistantes avancées (APT)

Le paysage des menaces avancées persistantes (APT) continue d’évoluer, ce qui rend indispensable pour les organisations de rester vigilantes. et proactives dans leurs mesures de cybersécurité .

En comprenant les tactiques, techniques et procédures utilisées par les attaquants APT, en mettant en œuvre des mesures de sécurité robustes et en favorisant une culture de sensibilisation des utilisateurs, les organisations peuvent réduire considérablement leur risque d’être victime d’attaques APT. En outre, une réponse efficace aux incidents et une surveillance continue, associées à l’intégration de renseignements sur les menaces, jouent un rôle essentiel dans la détection et l’atténuation des attaques APT. En adoptant une approche à plusieurs niveaux et en restant à jour avec les dernières pratiques de sécurité, les organisations peuvent renforcer leurs défenses et protéger leurs actifs critiques contre les menaces persistantes des APT.

FAQ: Menaces persistantes avancées (APT)

Cyberattaque furtive et prolongée, ciblée, sophistiquée et persistante. Les attaquants APT obtiennent un accès non autorisé aux réseaux et aux systèmes dans le but d’extraire des informations sensibles ou de mener d’autres activités malveillantes sur une période prolongée.

La prévention des attaques APT nécessite une approche à plusieurs niveaux. Les organisations doivent mettre en œuvre une stratégie de défense en profondeur, en sécurisant les périmètres externes, en utilisant des méthodes d’authentification fortes et en appliquant régulièrement des correctifs et des mises à jour aux logiciels. Construire une infrastructure réseau résiliente, mettre en œuvre des mesures de sécurité des points terminaux et sensibiliser les utilisateurs grâce à des programmes de formation sont également des mesures préventives essentielles.

En cas de suspicion d’attaque APT, les organisations doivent suivre un plan de réponse aux incidents. Cela comprend le confinement et l’isolement des systèmes concernés, la réalisation d’analyses médico-légales, l’alerte des parties prenantes concernées et la remédiation. Les organisations doivent également tirer parti des outils de gestion des informations et des événements de sécurité (SIEM) et surveiller en permanence les journaux réseau pour détecter toute activité suspecte.

Les renseignements sur les menaces jouent un rôle crucial dans la détection et l’atténuation des attaques APT. En intégrant des flux de renseignements sur les menaces en temps réel dans les systèmes de sécurité, les organisations peuvent rester informées des dernières tendances en matière d’attaques, des indicateurs de compromission et du comportement des acteurs malveillants. Cela permet de prendre des mesures proactives telles que l’identification des vulnérabilités potentielles, la réalisation régulière d’évaluations de vulnérabilité et de tests d’intrusion, ainsi que la participation à des programmes de partage d’informations sur la cybersécurité.